上课信息

- 上课日期:2025年9月21日

- 上课时间:下午 4:12 开始

- 上课时长:1小时 54分钟 32秒

一、这节课到底在学什么?

这节课是游戏客户端热更新与资源注入的实战探索。核心目标是绕过游戏客户端的常规更新机制,从外部服务器动态下载并执行自定义脚本,以实现对游戏功能的修改和增强。这是一个非常底层的、涉及客户端安全与反编译的进阶技术主题。课程内容从理论分析到动手实践,完整演示了一次“外部资源注入”的尝试全过程。

二、课程时间线梳理

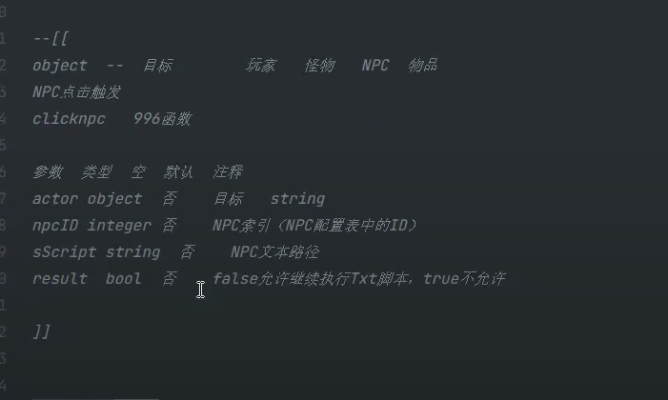

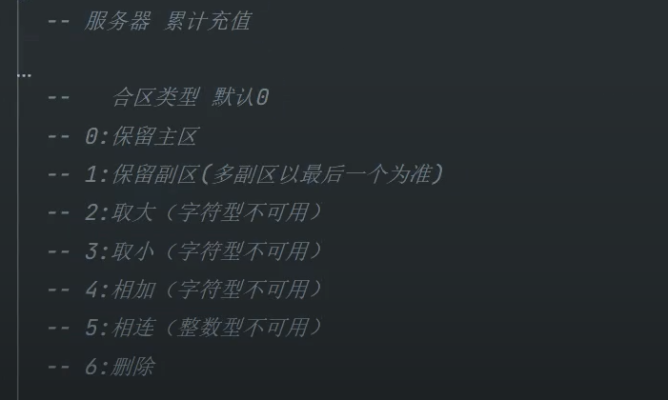

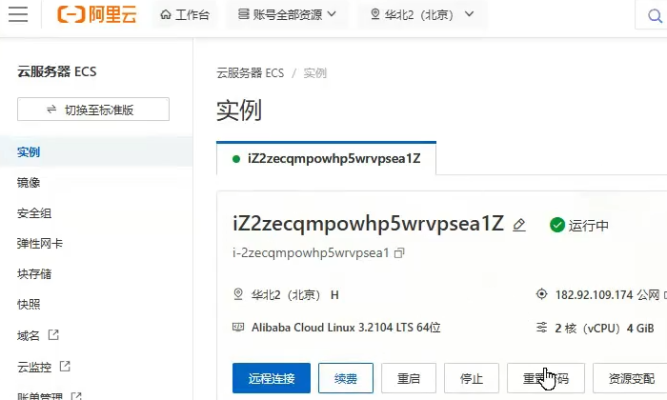

- 00:00 - 30:00:原理分析与基础环境搭建。老师首先解释了核心思路:通过游戏内置的**

SL(协程下载)功能**,从一台远程服务器下载自定义的Lua脚本文件,并在客户端本地执行。随后,老师搭建了测试环境,包括配置服务器文件共享、编写测试脚本等。

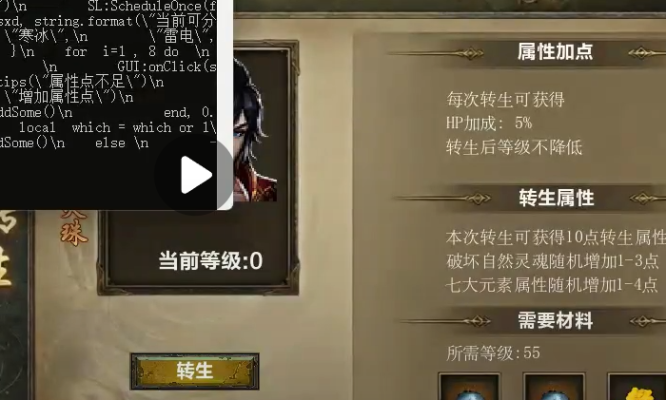

- 30:00 - 01:00:00:下载功能实现与调试。重点编写了下载逻辑,包括使用定时器触发、调用

SL函数指定远程文件URL和本地保存路径。这个过程遇到了文件下载失败、回调不触发、文件格式支持等多个问题,老师通过更换公网可访问的URL、测试不同文件格式(.lua, .png)逐一排查解决。

- 01:00:00 - 01:30:00:注入点寻找与APK反编译。在确认下载功能可行后,老师开始寻找将自定义代码“注入”到客户端APK中的方法。通过反编译APK,找到游戏主逻辑文件,并尝试直接修改其中的Lua脚本,以阻止客户端的强制热更新,使自定义脚本能持久生效。

- 01:30:00 - 课程结束:客户端重打包与深度优化尝试。老师尝试将修改后的文件重新打包成APK,并探索了多种防止被覆盖的方案,例如修改版本号、寻找客户端未使用的UI入口点作为注入点等。最终因客户端热更新机制过于强大,决定采用更彻底的方案——直接接管热更新服务器。

三、重点知识点总结

- 热更新原理:理解了游戏如何通过比较版本号、MD5校验等方式来检测文件变更,并强制下载更新包覆盖本地文件。

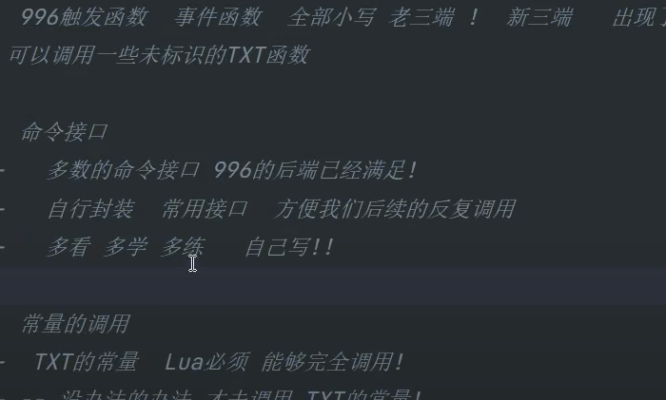

- 外部资源下载:掌握了游戏引擎提供的**

SL协程下载接口**的使用方法,包括URL指定、本地路径映射和下载完成回调。

- APK结构与反编译:了解了APK文件实质是一个压缩包,其中包含游戏的核心逻辑脚本(如Lua文件),并学会使用工具(如360压缩)进行简单的文件替换。

- 客户端加固与对抗:深刻体会到游戏客户端为防止篡改所做的努力(如强制热更新),以及进行修改时面临的挑战。

- 问题定位与解决策略:面对复杂问题(如下载回调不触发),老师演示了分步测试、更换变量、对比验证的系统化排查方法。

- 备选方案思维:当主要方案(直接修改APK)受阻时,能快速思考并实施备选方案,如寻找其他注入点或更激进的热更新服务器劫持方案。

四、学完这节课你能掌握

学完这节课,你将能够:

- 理解游戏客户端热更新的基本流程和底层原理。

- 使用脚本实现从网络动态加载并执行资源。

- 对APK文件进行基础的反编译和资源替换操作。

- 具备分析并尝试绕过简单客户端保护机制的能力。

- 建立一套处理复杂技术难题的思维模式:从理论分析、环境搭建、逐步验证到制定备选方案。

课程评价

这节课是一次极具挑战性的“黑客”式探索。老师面对的是一个典型的“攻防”场景:如何在一个有自我更新保护机制的客户端中植入自定义功能。整个过程充满了不确定性,下载链接失效、文件格式不支持、客户端强制更新等各种问题层出不穷。但老师展现了惊人的耐心和技术韧性,对每个问题都进行了细致的排查和测试。尽管最终未能实现一个完美的“免更新”注入方案,但整个探索过程的价值远远大于结果本身。它真实地再现了在逆向工程和系统修改中会遇到的各种棘手情况,以及一名高级开发者应该如何思考和应对。这节课不仅教授了具体技术,更传授了解决复杂、模糊问题的思维方式和方法论,这是一次非常宝贵的实战经验积累。

逆向辅助

逆向辅助